作者:Climber,果米财情

6月19日,Kraken首席安全官Nick Percoco表示某安全公司员工利用平台漏洞提超300万美元数字资产,该行为已属刑责中的敲诈勒索案件。

事件矛头直指区块链安全机构CertiK,对此该机构回复称此行为系白帽黑客动作,旨在帮助加密交易平台Kraken发现系统漏洞,预防更大损失。而因测试所产生的必要交易加密资产也已全部返还,但与Kraken要求总额不同。

对于两方争论,有观点倾向于CertiK可能存在监守自盗行径,但也有人认为说CertiK偷盗不合逻辑,黑帽白帽就在一念之间,问题焦点可能就在赏金数量上。

事件起因是 6 月 9 日一位安全研究员向Kraken报告了一个安全漏洞,即可以通过伪造存款来提取真资产。事后,Kraken方面发现并修复漏洞的同时也注意到有相关账户地址已经利用该漏洞提取了大量资产。

于是在6月19日,Kraken 首席安全官 Nick Percoco 表示,与这位安全研究人员相关的两个账户已利用该漏洞提取了价值超过 300 万美元的数字资产。我们要求与对方所在公司通话,但对方不同意退还任何资金。

有鉴于此,Kraken方面认为,该行为已不是白帽黑客,而是敲诈勒索。

对于Kraken的言论以及社区舆论,CertiK方面多次表态,声称自己是清白的,并发文阐述了事件的来龙去脉。

CertiK称,此前已发现Kraken存在一系列严重漏洞,或将导致数亿美元损失。而Kraken存款系统无法有效区分不同的内部转账状态,存在恶意行为者伪造存款交易并提取伪造资金的风险。

测试期间,数百万美元的虚假资金可以被存入Kraken账户,并提取超过100万美元的伪造加密货币转化为有效资产,且Kraken系统未触发任何警报。CertiK通知Kraken后,Kraken将漏洞分类为“Critical”,并初步修复了问题。

不过,CertiK指出,Kraken安全团队随后威胁CertiK员工,要求在不合理的时间内偿还不匹配的加密货币,并未提供还款地址。为了保护用户安全,CertiK决定公开此事,呼吁Kraken停止对白帽黑客的任何威胁,强调通过合作应对风险。

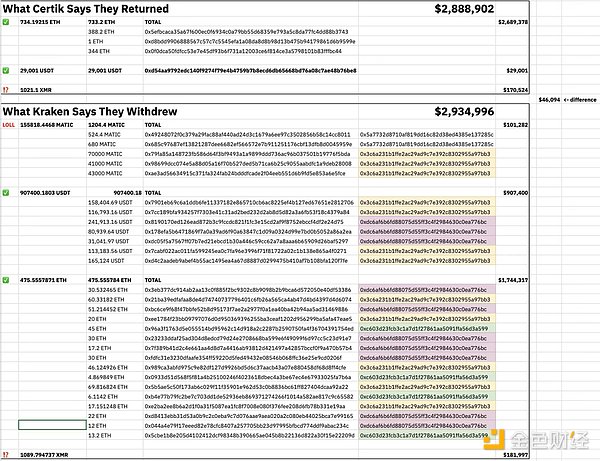

此外,CertiK还表示其确认已返还所有持有的资金,但总金额与 Kraken 要求不一致。返还金额包括 734.19215 ETH、29,001 USDT 和 1021.1 XMR,而 Kraken 请求返还的金额为 155818.4468 MATIC、907400.1803 USDT、475.5557871 ETH 和 1089.794737 XMR。

而在最新的公开回复信中,CertiK回答了事件较为核心的10个问题,其中尤其提到他们没有参与Kraken赏金计划,并从最开始就已将所有测试存款地址公开。

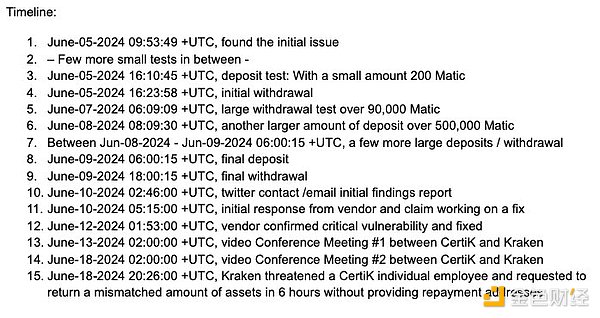

Certik针对此次事件列出了完整的事件线,但包括安全研究员@tayvano在内的多位社区成员发出了质疑。

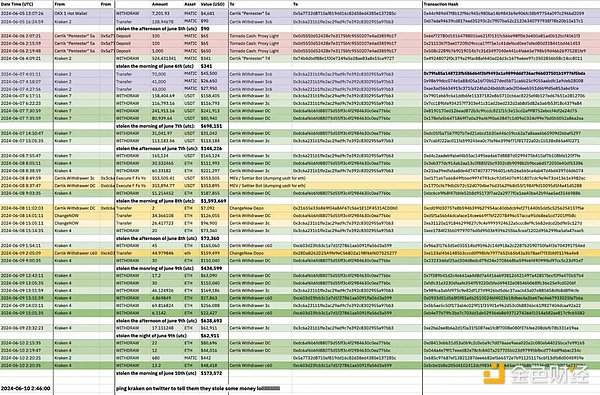

按照Certik的说法,他们测试和告知Kraken的时间是从6月5日开始的。然而@tayvano却通过研究链上转账地址时不仅发现这些地址存在通过其它交易平台大额提币行为,而且对Kraken的测试行为时间早在更久之前就已展开。

加密数据安全平台CyversAlerts向@tayvano提供了事件相关的三个提款地址:

0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d23fcb3c1a7d1f27861aa5091ffa56d3a599

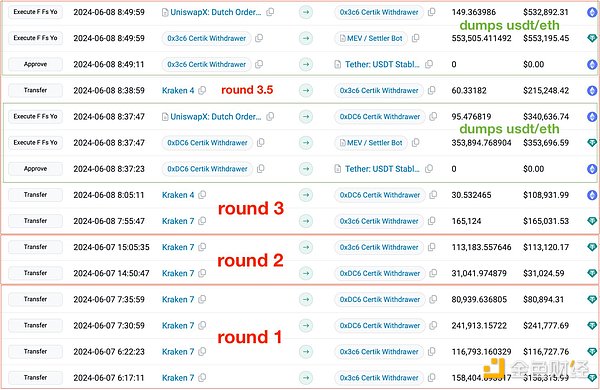

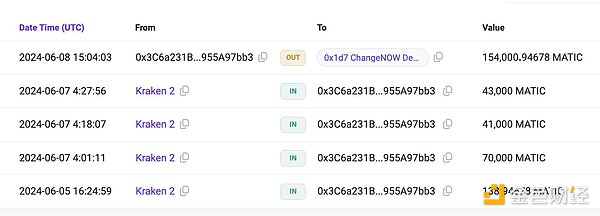

以上均为明显的链上大额提款记录,@tayvano同时指出,这些地址提取大量资金后通过即时加密货币交换平台ChangeNOW 进行了多次最大值交换。

@tayvano表示她经常看到这种模式,并且将它当做调查混乱密钥泄露时区分受害者地址和黑客地址的一种方法。

@tayvano还发现0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 将15.4万枚MATIC转到了ChangeNOW上。

而Coinbase内部人员@jconorgrogan称相关人员的地址将1200个MATIC转到了Tornadocash,意在通过混币器兑换资金。

此外,@tayvano还通过比对Certik安全人员存款地址测试时间时发现,Certik早在6月5日之前就已在进行此类行为。其表示,如果我们回到certik 发布的时间线,所谓的“第 1 轮”“第 2 轮”提款实际上并不是第 1 轮和第 2 轮,更像是第 7 轮。

对此,安全公司Cyvers的首席技术官Meir Dolev也对CertiK发现Kraken漏洞的时间发出了质疑,并称CertiK疑似对OKX和Coinbase做过相同测试。

Meir Dolev援引了@tayvano分享的内容,即:0x1d…7ac9地址于5月24日在Base网络上创建了合约0x45…CeA9,并进行了相关活动,而Certik测试地址也曾使用过该未知地址相同的签名哈希。

疑似这个在Base上部署的合约( 0x45…CeA9)也在对OKX和Coinbase做过相同的测试,以确定这两个交易所是否有Kraken相同的漏洞。

而另一位社区成员@0xBoboShanti也表示,之前 Certik 安全研究员在推特上发布的一个地址早在 5 月 27 日就在进行探测和测试。这已经与 Certik 的事件时间表相矛盾了。Certik tornado txs之一资助了一个钱包,该钱包最近一直与同一份合约进行交互。

以太坊钱包管理器MyCrypto的首席执行官兼创始人Taylor Monahan也分析了事件的可能性原因,其表示CertiK应该是害怕Kraken的律师、对其声誉的损害,以及这场风波可能如何影响CertiK的内部文化。

她还指出,由于CertiK审计的几个加密项目过去曾遭遇攻击,因此网上开始流传关于此前存在内部人员操作可能性的猜测。

不过,也有行业知名KOL提出了不同看法,认为CertiK不一定就是真黑客,并且他们对事件进行了可能性猜测。加密研究员@BoxMrChen表示能理解CertiK,其不一定是黑客,而是可能想要更多赏金。他更希望是知道Kraken愿意支付CertiK多少白帽赏金,看看到底是CertiK贪婪狡诈,还是Kraken一毛不拔。

CryptoInsight 研究员Haotian表示Certik确实发现并向Kraken报告了漏洞,说明起心动念并非“黑客”行为,标记为Certik工作人员KYC的账户只新增了4美元,说明漏洞测试一开始在合理界限内,所以双方在漏洞赏金和修复漏洞分工协作上估计没谈拢。

对于加密市场这个“黑暗深林”来说,黑客攻击事件层出不穷、不足为奇,但打着“白帽”旗号行黑客行为无疑容易招致非议。尽管CertiK竭力澄清自身“正义”的帮助项目方行为,但对于上述社区成员的质疑,CertiK确实需要给出合理的解释。

不过,也如CertiK所说,Kraken 的深度防御系统未能检测到如此多的测试交易,确实可能导致更大的风险损失。双方应携手合作,共同面对风险,保障Web3的未来。

转载请注明:果米财情 » 区块链 » CertiK和Kraken上演300万美元罗生门:实锤真黑客还是另有隐情

本文仅代表作者观点,不代表果米财情立场。

本文系作者授权发表,未经许可,不得转载。